Comprendere qualcosa significa capirlo. Più impariamo più siamo in grado di comprendere. Non ci sono cose incomprensibili…solo spiegate male…E comunque:

«Se comprendere è impossibile, conoscere è necessario» Primo Levi.

di Vincenzo Basili

«Attacco degli hacker russi ai siti di sei banche italiane» questo si leggeva dall’agenzia Ansa e sui quotidiani delle ultime settimane «I danni sono stati per ora relativi: siti irraggiungibili per pochi minuti».

Quasi nulla rispetto ai ben più temibili ransomware, il furto di dati con la richiesta di riscatto.

Infatti normalmente leggiamo maggiormente “attacco hacker con richiesta di riscatto”. Su cui si è tra gli altri pronunciata anche l’Agenzia delle Entrate quasi come una beffa: il riscatto pagato è relativamente indeducibile.

La risposta a interpello (n.149.2023) tratta della deducibilità del costo sostenuto per la decriptazione dei dati presi in ostaggio durante un attacco informatico. Con altre parole, per la valutazione della deducibilità del costo rappresentato dal riscatto, può escludersi l’applicazione della disciplina dei costi da reato.

A parte questa curiosità registriamo ormai da alcuni anni che i server di società, o di studi professionali, e così via, siano presi in ostaggio e criptati da malware (o “software malevolo”, ovvero programma/codice dannoso che mette a rischio un sistema informatico) chiamati ransomware (derivante dall’inglese “ransom”, riscatto e “ware” componente o insieme di una stessa tipologia, si intende infatti una tipologia di virus informatico capace di prendere il controllo del computer di un utente e di eseguirne la crittografia dei dati, cioè la conversione dei dati da un formato leggibile a un formato codificato, ciò al fine di richiedere un riscatto per l’ottenimento delle necessarie chiavi di decodifica).

Il rilascio è ovviamente subordinato al pagamento del riscatto in modalità non tracciabile, cioè in bitcoin (la moneta virtuale più conosciuta) per esempio.

Ma chiaramente tutti noi siamo soggetti ad attacchi hacker e – pur non avendo gli strumenti e le risorse che hanno le grandi aziende per proteggersi – potremmo mettere in atto singole procedure di prevenzione.

Quali?

Vediamone alcune, in particolare nel sistema operativo Windows.

Innanzitutto rendiamo sicura la Rete wi-fi di casa. Tutti i router hanno la possibilità, attraverso un indirizzo Ip (Internet Protocol Address, che identifica un dispositivo collegato per l’instradamento/indirizzamento a una rete informatica) di entrare nelle proprie configurazioni.

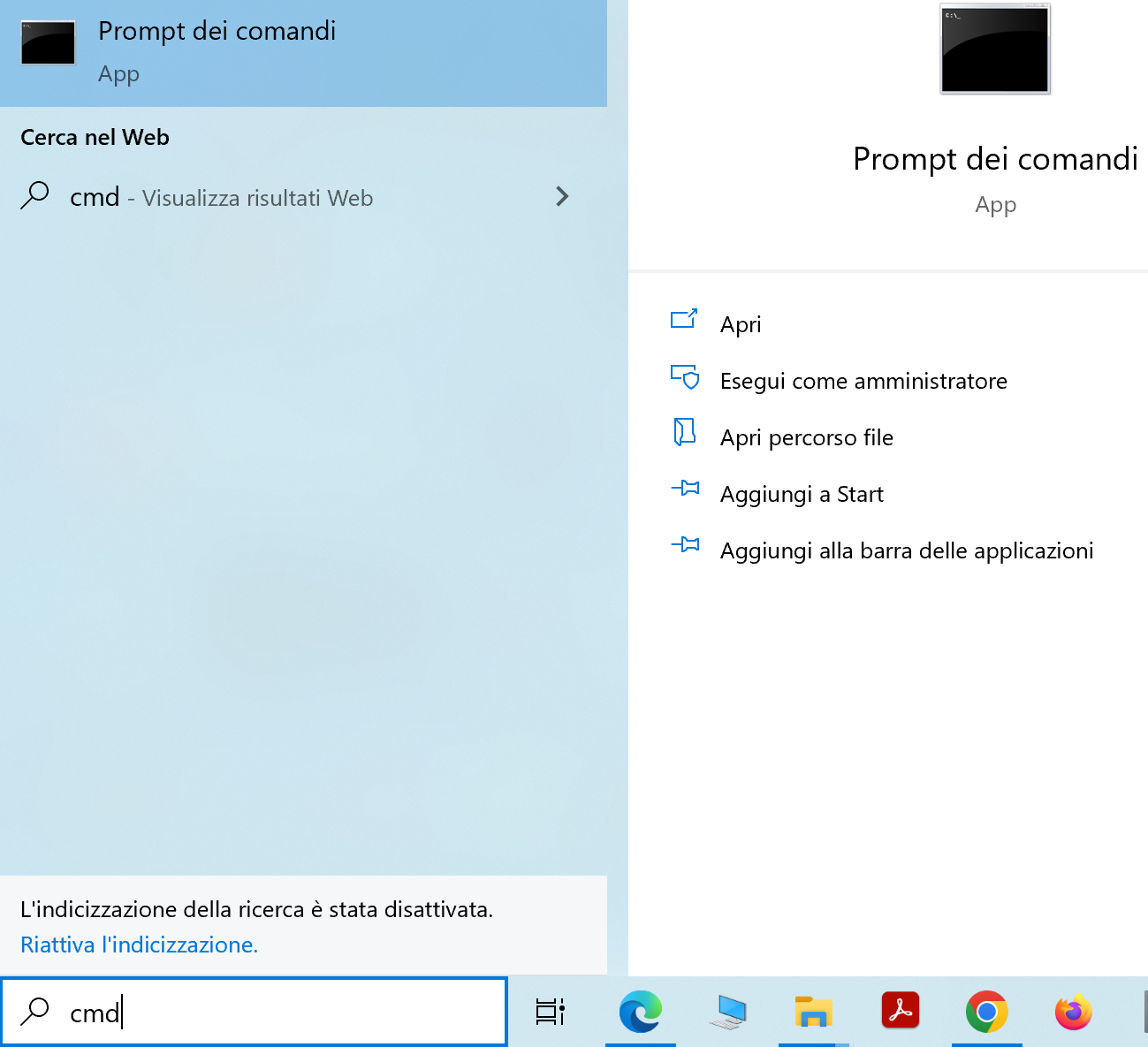

L’indirizzo è scritto nelle istruzioni del router, ma si può comunque trovare digitando cmd nella barra di ricerca e selezionando Prompt dei comandi e digitando ipconfig dando invio.

Prompt (pronto in italiano) viene utilizzato per indicare una rappresentazione visiva informatica per segnalare all’utente che il sistema è in attesa di un comando, in questo caso il comando ipconfig.

Dando invio, troveremo molte voci.

L’indirizzo IP del router si troverà solo alla voce Gateway predefinito.

Per esempio

- Gateway predefinito 192.168.0.0

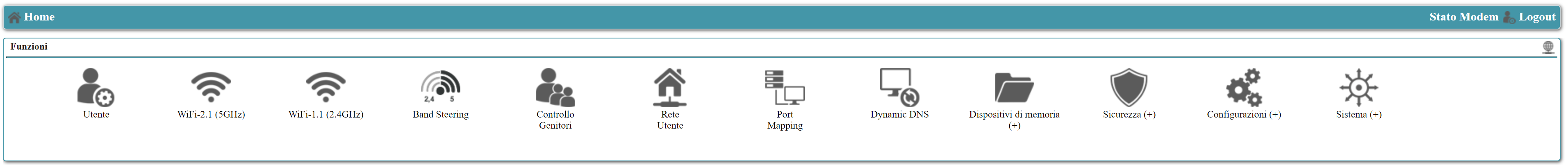

Quindi lo si digita nella barra di Google o di altro browser di internet e si accede con le credenziali utente e password (scritte nelle istruzioni di solito admin o administrator per entrambe) alla configurazione del router.

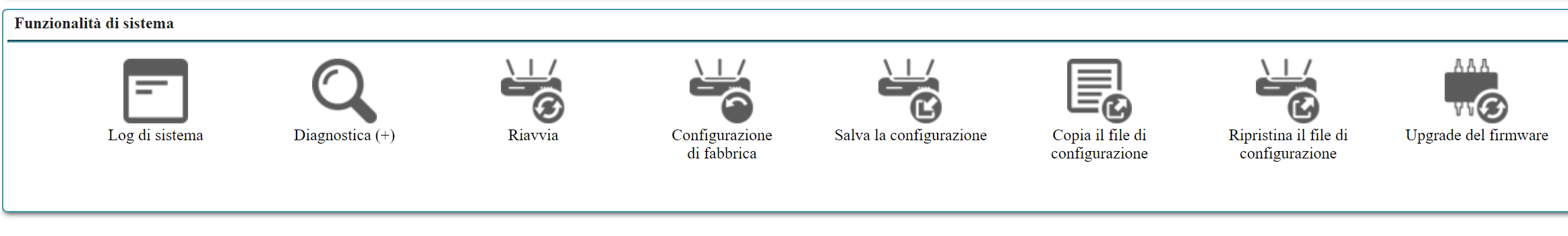

Entrati nelle configurazioni tra i tanti elementi che ci trovano a guardare.

Ci concentriamo solo su:

Ci concentriamo solo su:

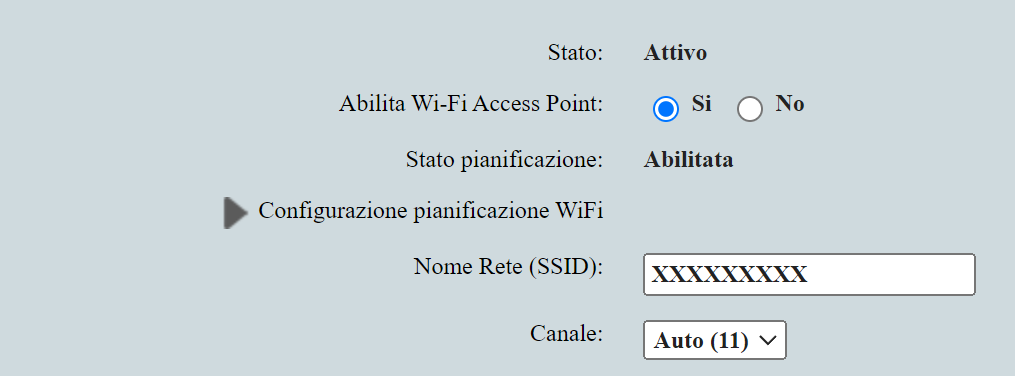

- SSID (Il Service Set IDentifier, cioè il nome con cui una rete Wi-Fi si identifica ai suoi utenti) e noi cambieremo (meglio se nasconderemo) il nome di default della rete (SSID appunto);

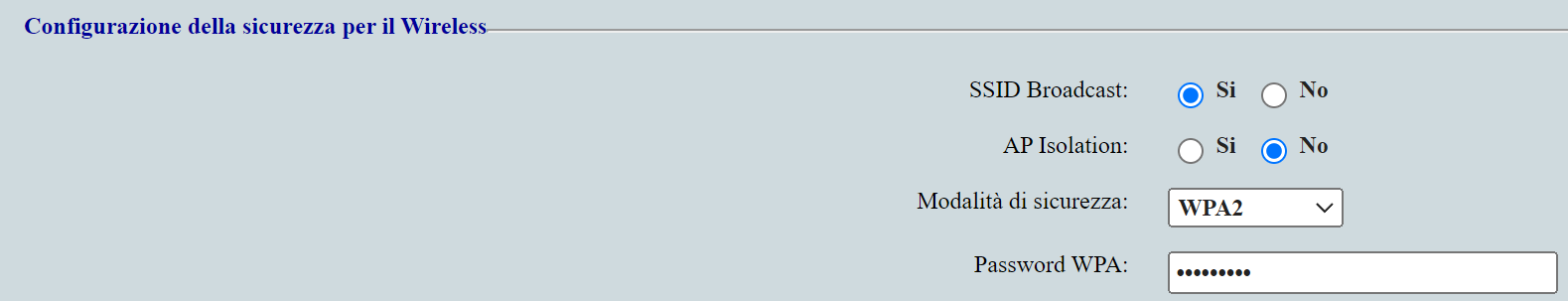

- abilititeremo la criptazione della rete WPA2 (Wireless Protected Access 2) o meglio la WPA3 se presente, per ottenere la protezione da accessi esterni malevoli;

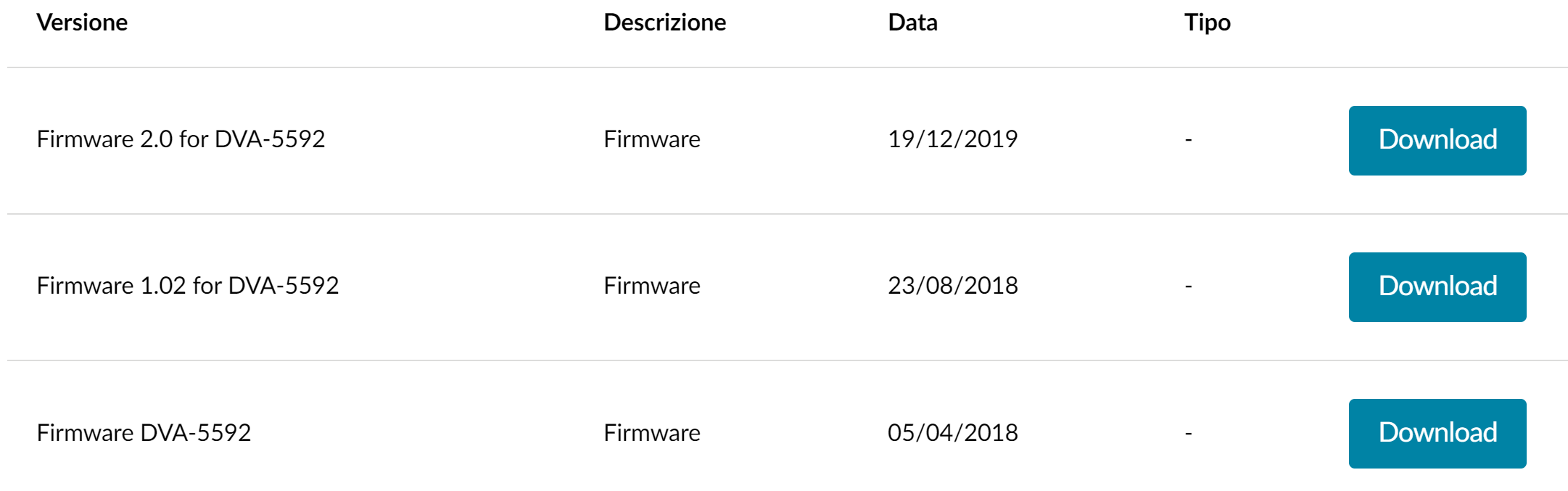

- ogni tanto cercheremo di aggiornare il firmware (termine che deriva dall’unione di “firm” (stabile) e “ware” (componente), e rappresenta un programma che configura e gestisce le funzioni di funzionamento base e iniziali del sistema, con stabilità appunto):

- ovviamente metteremo una password molto “forte”;

- e non la condivideremo con nessuno (in generale potremmo utilizzare programmi come bitwarden per l’archivio di tutte le password);

- disabiliteremo infine il WPS (la connessione automatica con pushbotton, pressione del pulsante, anche se è molto comoda è poco sicura). WPS (Wi-Fi Protected Setup) è una funzione disponibile su molti router. Il suo scopo è facilitare il processo di connessione di un computer o di un altro dispositivo a una rete wireless sicura.

Per verificare che sul nostro computer non si annidi un programma spia, potremmo utilizzare un programma come SpyDetect-Free (https://www.spydetectfree.com).

Mentre per verificare che sul nostro pc non vi sia un Rootkit – cioè un programma in grado di controllare e di comandare a distanza il Pc, senza nostra autorizzazione – si potrà utilizzare un programma come Malwarebytes (https://it.malwarebytes.com/mwb-download/). Root significa “radice” ma è inteso in informatica come “l’utente con i maggiori permessi del sistema”. Mentre Kit si riferisce al software che lo implementa.

Sappiamo già, e lo ripetiamo, che non dobbiamo aprire i contenuti sospetti nelle e-mail (esistono programmi come Sandbox che possono aprire i contenuti sospetti in ambienti protetto isolato dal sistema del Pc).

Attiveremo comunque le sicurezze andando su impostazioni di windows, poi su protezione da virus e minacce.

Ma terremo anche aggiornato Windows andando su impostazioni poi Windows update e verifica disponibilità aggiornamenti poi scarica e installa.

Anche le applicazioni installate vanno sempre tenute aggiornate (ev. ci si può affidare ad un software come SUMo, Software Update Monitor).

Ne abbiamo già dette troppe terminiamo dunque con:

- l’eliminazione – sul nostro browser (programma di navigazione) su internet – la cronologia e le password.

Volendo si può utilizzate, anche a questo scopo, Mspcmanger (https://pcmanager-en.microsoft.com/) con cui è possibile:

- ripulire il sistema operativo;

- velocizzare l’avvio;

- scegliere cosa cancellare (attenzione a cosa si cancella con la funzione deep cleanup) e altro;

- inoltre Mspcmanger, nella sezione Security, integra un tool (strumento) atto a gestire ed eliminare le minacce informatiche presenti nel sistema operativo.

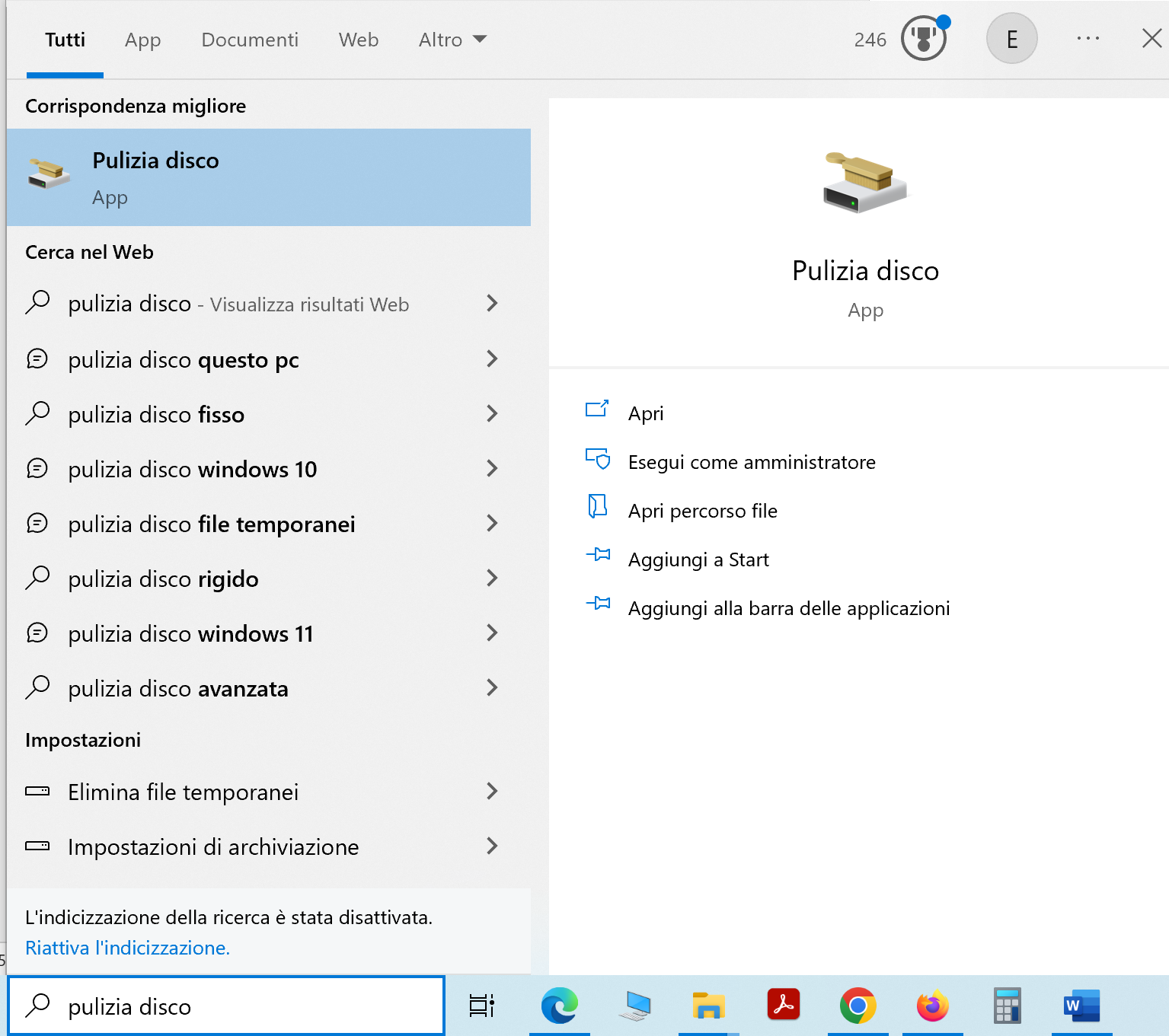

Ma in conclusione ricordiamo che, nella barra di ricerca, possiamo digitare pulizia disco e cliccando su avvia come amministrare possiamo già fare, senza nessuna fatica di cui sopra, una buona pulizia del computer (attenzione a spuntare solo le parti da eliminare), ricordandoci però di cancellare anche la cronologia e le password del nostro software di navigazione (es. Google). Tutto ciò…c’est plus facile.

Dimenticavo:

Il termine hacker è nato a cavallo degli anni 1960 al MIT (Massachusetts Institute of Technology) di Boston (Usa). Originariamente era un “esperto di programmazione e di reti telematiche che, perseguendo l’obiettivo di democratizzare l’accesso all’informazione e animato da princìpi etici, operava per aumentare i gradi di libertà di un sistema chiuso e insegnare ad altri come mantenerlo libero ed efficiente” (https://www.treccani.it/enciclopedia/hacker/).

Oggi è inteso come pirata informatico, ovvero come colui che ha lo scopo di danneggiare un sistema informatico.

Hacker deriva dal verbo (to) hack “tagliare, fare a pezzi”. E così è, siamo “a pezzi”. E solo per capire.